工場のサイバーセキュリティ水準を業界標準以上に! 経済産業省のガイドラインとは

index

2025/6/12

これまで工場など製造業の現場では、工場機器の制御・運用システム(OTシステム)を運用し、生産性を上げることに注力するのが一般的でした。しかし近年では、デジタルトランスフォーメーション(DX)化の取り組みによって、工場システムが外部のネットワークに接続され、サイバー攻撃を受けるリスクが高まっています。

こうした事態を未然に防止するため、経済産業省では「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」を策定し、工場のセキュリティ対策の重要性を提唱しています。

この記事では、工場のサイバーセキュリティ対策を、ガイドラインに沿って業界水準以上に保つ方法について詳しく解説します。

工場システムの現状とサイバーセキュリティリスク

これまで工場や製造業では、OTシステムの運用がメインに考えられてきました。OTとはOperational Technologyの略で、工場機器や産業プラント、社会インフラなどの設備・システムを正常に稼働させるための制御・運用技術を指す言葉です。

これまでのOTシステムは独自の専用OSを利用することが多く、内部ネットワークとして完結しており、インターネット等の外部ネットワークに接続しないことを前提に設計されてきました。

工場におけるセキュリティ対策は、内部の人間が不正に情報を流出させていないか、あるいは外部から持ち込まれたUSBメモリなどの記憶媒体や保守端末からウイルスが感染していないかを監視すれば十分でした。

しかし、近年ではDX化の取り組みにより工場の環境は大きく変化しています。OTシステムにも汎用OSを採用することが増え、それまで内部ネットワークのみだったOTシステムが、外部のネットワーク環境に接続し、サイバー攻撃を受けるリスクが高まっています。

工場ネットワークのIoT化と外部接続の増加

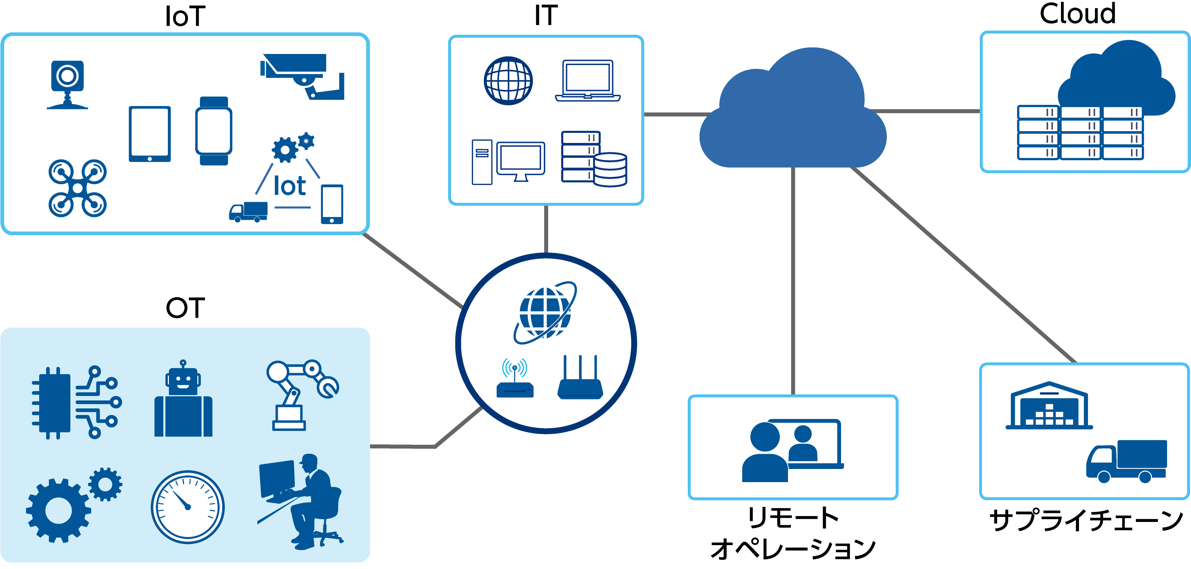

工場ネットワークがIoT化され、データ分析やAIなどのクラウドサービスを活用するようになったことで、外部ネットワークのITシステムと連携する事が一般的になりました。

汎用OSの脆弱性は発見・修正されます。しかしその都度、適切にアップデートしなければ、脆弱性を突いたサイバー攻撃を受けるリスクがあります。また、OTシステムが外部のネットワークやクラウドサービスに接続されることで、サイバー攻撃の侵入経路になりうるアタックサーフェスが増えています。

本社のOTシステムだけではなく、VPN(仮想専用通信網)などを使ったリモートオペレーション、サプライチェーンと連携しているクラウドや業務用端末などが狙われるケースもあります。つまり、接続されているネットワークすべてのセキュリティを考慮しなければならない状況です。

OTシステムへのサイバー攻撃の事例

OTシステムが外部ネットワークとつながる機会が増えるなか、サイバーセキュリティ上で重要となっているのが、製造ラインを停止せずに営業を続行できるようにする対策です。

注意しなければならないのは、サイバー攻撃者は必ずしも特定のネットワークシステムを標的にしているわけではなく、セキュリティ上で不備のあるアタックサーフェスを狙い無差別にサイバー攻撃をしかけてくるという点です。

サイバー攻撃は年々、高度に巧妙化しています。特に近年では、重要な情報を暗号化したりシステムをロックしたりして、復旧と引き換えに身代金を要求するランサムウェア攻撃が増加しています。

以下は社会インフラや生産ラインなどのOTシステムを狙った生産や重要サービスに影響を与えたサイバー攻撃のおもな被害事例です。

OTシステムへのサイバー攻撃事例

| 海外/国内 | 時期 | 被害 | 原因 |

|---|---|---|---|

| 海外 | 2020年5月 | ドイツに本拠を置く医療関連企業で、ランサムウェアにより多くのコンピュータが停止。製造や病院診療に影響が及び、患者データが窃取・公開されるインシデントも発生 | 不正アクセスによるランサムウェア「EKANS(SNAKE)」の侵入と見られる |

| 海外 | 2021年2月 | 米国フロリダ州水道局の水処理システムに不正アクセス。水酸化ナトリウムの投入量を高く設定変更するインシデント。現場操作員が気付き、人的被害はなかった | 事務用PCから侵入され、制御系操作端末を遠隔操作された可能性 |

| 海外 | 2021年5月 | 米国最大手の石油パイプライン企業がランサムウェアに感染。全パイプラインが6日間一時停止、アメリカ運輸省が燃料輸送に関する緊急措置導入を宣言する事態になり、市民生活に大きな影響を与えた | ランサムウェア攻撃グループ「DarkSide」によるサイバー攻撃 |

| 海外 | 2022年2月 | 米国の衛星通信網がサイバー攻撃を受け、利用者であるウクライナ、ドイツ、ギリシャ、ハンガリー、ポーランド等で通信ができなくなるインシデントが発生 | ロシアのウクライナ侵攻の1時間前に発生したハイブリッド戦争の典型例 |

| 海外 | 2022年10月 | ウクライナの電力会社の送電線網がサイバー攻撃を受け、停電が発生 | ロシアのウクライナ侵攻による大規模な攻撃と同時に行われたサイバー攻撃 |

| 海外 | 2023年1月 | カナダの工具・部品メーカーがサイバー攻撃を受け、インシデント調査のために3つの生産施設が影響を受けた | サイバー攻撃 |

| 海外 | 2023年2月 | 米国の半導体装置メーカーの生産関連を含むビジネスシステムがランサムウェア攻撃を受け、生産施設の一部で一時的に操業を停止 | ランサムウェア攻撃 |

| 海外 | 2023年2月 | 米国の農業・食品企業がランサムウェア攻撃を受け、北米全域の生産工場の操業・出荷を停止 | ランサムウェア攻撃 |

| 海外 | 2023年4月 | イスラエルの国営郵便企業がサイバー攻撃を受け、予防措置としてシステムの一部を停止。荷物の配送、宅配便の受付等のサービスが停止した | サイバー攻撃 |

| 海外 | 2023年5月 | 仏国の電子機器メーカーがサイバー攻撃を受け、フランス、ドイツ、チュニジアの3施設の生産を停止 | ランサムウェア攻撃の可能性 |

| 海外 | 2023年5月 | デンマークのエネルギーインフラを運営する22社のネットワークが同月2度のサイバー攻撃を受けた。複数社が産業用制御システムにアクセスされ、系統から切断したアイランドモードに追い込まれた。同国史上最大規模の攻撃 | サイバー攻撃 |

| 海外 | 2023年11月 | 米国ペンシルベニア州水道局の水流調整ポンプ施設がサイバー攻撃を受けたが、バックアップツールを使用して水圧を維持した | 親イラン派「Cyber Av3ngers」によるサイバー攻撃 |

| 海外 | 2023年11月 | オーストラリアの港湾運営会社がサイバー攻撃を受け、シドニー、メルボルン、ブリスベン、フリー マントルの4港のコンテナターミナルで操業が停止。この4港でオーストラリアの貿易の約40%を取り扱っており約3 万個のコンテナが立往生 | サイバー攻撃 |

| 海外 | 2023年12月 | アイルランド西海岸メイヨー県の民間水道事業者のシステムがサイバー攻撃を受け、2日間にわたって約 160世帯が断水 | 親イラン派「Cyber Av3ngers」によるサイバー攻撃 |

| 国内 | 2020年6月 | 大手自動車メーカーの社内ネットワークにランサムウェアが侵入。OTシステムにも影響が出たため、国内工場の一部、海外9工場の生産・出荷を一時停止 | サイバー攻撃によるランサムウェア感染の可能性 |

| 国内 | 2022年2月 | 大手自動車メーカーのサプライヤー企業がランサムウェア攻撃を受け、自動車部品生産が一時停止し、部品供給が中断。大手メーカーの国内全14工場・28ラインが停止し、約1万3,000台の自動車生産に影響が出た | リモート接続機器から子会社内、さらに親会社である同社社内ネットワークへ侵入するサプライチェーン攻撃 |

| 国内 | 2022年4月 | 電気機器メーカーがランサムウェア攻撃を受け、一部データが暗号化され、製造・販売システムを停止 | リモートアクセス機器の脆弱性を突いたランサムウェア「CryptXXX」による攻撃 |

| 国内 | 2023年6月 | 製薬会社で複数のサーバが暗号化され、物流システムを含む国内外の一部の社内システムをサーバから切り離した | ランサムウェア攻撃 |

| 国内 | 2023年7月 | 名古屋港のコンテナターミナルを管理する港湾施設が、リモート接続機器の脆弱性を突かれたランサムウェア攻撃を受け、コンテナ搬出入作業がすべて中止となった | ランサムウェア攻撃者グループ「Lockbit」による攻撃 |

参照元: IPA(独立行政法人 情報処理推進機構)「制御システムのセキュリティリスク分析ガイド補足資料:「制御システム関連のサイバーインシデント事例」シリーズ」

工場・製造業におけるサイバーセキュリティの重要性

工場・製造業でサイバー攻撃に遭遇すると、ネットワークを遮断して生産ラインや物流を一時停止し、復旧にあらたなければなりません。OTシステムだけでなく、ITシステムがサイバー攻撃に遭った場合も、同様に工場の稼働をストップせざるを得ない事態が生じます。

稼働できなくなった場合、その日数分の収益の損失だけでなく、インシデントからの復旧や調査にも費用がかかります。特にランサムウェア攻撃の増加で、復旧に日数がかかり、それに伴い損失も大きくなります。

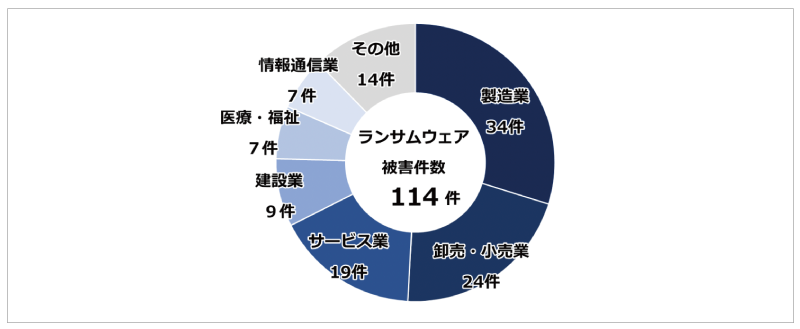

警察庁によると、ランサムウェア被害の報告件数が年々増加しており、なかでも製造業の割合がもっとも多く、サイバーセキュリティ対策の重要性がうかがえます。

ランサムウェア被害の業者別報告件数

出典: 警察庁「令和6年上半期におけるサイバー空間をめぐる脅威の情勢等について」 p36ランサムウェアの被害に係る統計②「被害企業・団体等の規模別/業種別報告件数」

経済産業省の工場セキュリティガイドライン

工場・製造業のOTシステムやネットワークへのサイバー攻撃のリスクが高まる状況を受けて、経済産業省が2022年に策定したのが「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン(以下「工場セキュリティガイドライン」)です。2025年4月に一部内容の追加がありVer1.1が発行されています。(✳︎)

✳︎参照:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」

工場セキュリティガイドラインの背景・目的

工場セキュリティガイドラインは、「いかなる工場においても、 サイバー攻撃を受ける可能性がある」ことを前提にしています。

工場・製造業のシステム環境がサイバー攻撃を受けると、以下のように重大な影響が発生するリスクがあります。

- 生産活動の遅延や停止

- 製造ノウハウなどの企業秘密の漏えい

- 事故などによる従業員の健康や工場周辺の環境への被害

- 企業ブランドのイメージ低下や顧客からの信頼の喪失

これらのリスクを低減し、国内産業界のサプライチェーン全体のサイバーセキュリティ対策を強化する目的で、経済産業省がガイドラインを策定した背景があります。

工場セキュリティガイドラインは、技術面や運用・管理面などのさまざまな環境を考慮した上で、サイバーセキュリティ対策を具体的にどう企画し導入するのか、その進め方やプロセスを順番に説明した手引きです。

工場セキュリティガイドラインの適用範囲

セキュリティ対策の企画・実施には、各部門間・担当者間の立場や価値観の違いを認識しつつ、コミュニケーションを取ることが大切です。

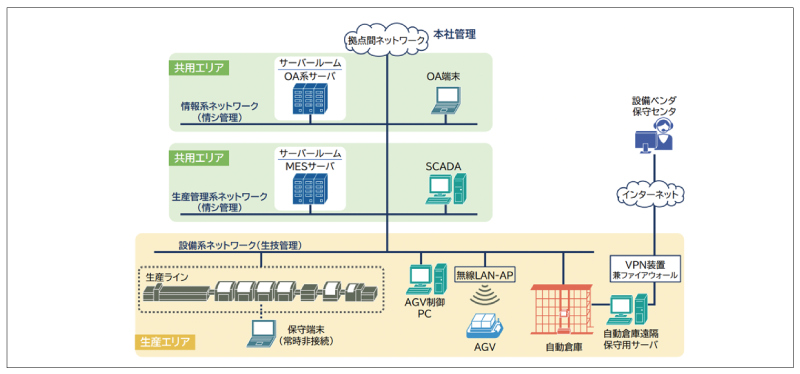

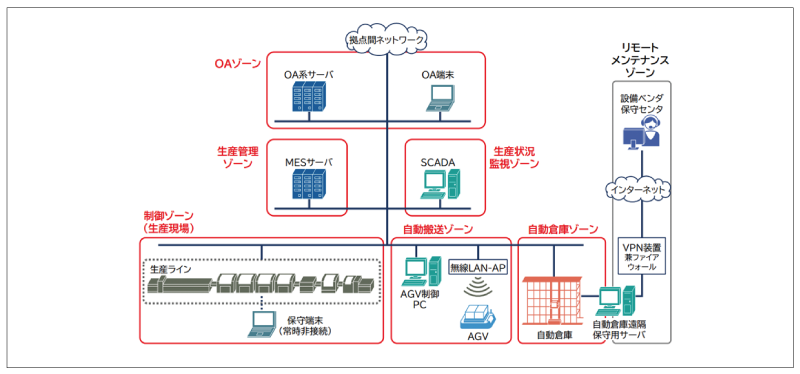

工場システムの例

出典: 経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」 PDF p8「図 2-1 工場システムの例」

工場セキュリティガイドラインの適用範囲は、おもに以下のような事業部門が想定されています。

- ITシステム部門(情報システム部門、セキュリティ部門など)

- 生産関係部門(生産技術部門、生産管理部門、工作部門など)

- 戦略マネジメント部門(経営企画部門など)

- 監査部門

- 機器システム提供ベンダー、機器メーカー(サプライチェーンを構成する調達先を含む)

例えば、生産関係部門では、現場の製造ラインの遅延防止や稼働の維持、安全の確保等を重視する傾向があります。一方、ITシステム部門では工場のOTシステムだけでなく、サプライチェーンも含めた外部ネットワーク全体の安全性も考慮して検討するでしょう。

各部門・各担当者の置かれた立場や役割、価値観が異なるため、部門間で意思の疎通を図れるよう努力していくことが大切です。

OTセキュリティ対策に取り組む効果

工場セキュリティガイドラインでは、OTセキュリティ対策に取り組む効果として「BC/SQDCの価値がサイバー攻撃により毀損されることを防止」できるとしています。

「BC」とは、ビジネスコンティニュイティ(Business Continuity)の略語で、「事業の継続性」という意味です。また「SQDC」というのは、安全確保(Safety)、品質確保(Quality)、納期遵守・遅延防止(Delivery)、コスト低減(Cost)の頭文字を取った略語で、製造業における経営の指標です。

セキュリティが担保されることで、IoT化や自動化が進み、多くの工場が新たな付加価値を生み出していける効果を期待しています。

工場でのサイバーセキュリティ対策3つのステップ

工場のセキュリティ対策は、一朝一夕では完成できません。そのため、工場セキュリティガイドラインではサイバーセキュリティ対策の進め方を3つのステップで示しています。各ステップを詳しく見ていきます。

ステップ1:現状把握と業務・保護対象の整理

ステップ1では、まず工場システムのセキュリティを検討する上で必要な情報を収集し、整理します。組織の状況を把握し、業務および保護対象(ネットワーク、装置・機器、データ)を整理したうえでセキュリティ対策の必要性を明確にして、それぞれの重要度・優先度を設定します。

保護対象の整理

| 種類 | 構成要素 | 概要 | |

|---|---|---|---|

| 1 | ネットワーク機器、及びネットワーク | VPN装置兼ファイアウォール | 設備ベンダーがリモートでアクセスする際に利用する、セキュアな通信を実現するための機器。設備ベンダーの保守センタ以外からのアクセスは許可しないようにファイアウォール(アクセス制御)機能を内蔵 |

| 2 | 無線LAN-AP | AGVとの通信を行うためのネットワーク機器 | |

| 3 | 設備系ネットワーク | 生産設備が接続されるネットワーク | |

| 4 | 生産管理系ネットワーク | 生産管理を行うサーバなどが接続されるネットワーク | |

| 5 | 情報系ネットワーク | OA業務、製品設計用の端末が接続されるネットワーク | |

| 6 | 装置・機器 | MESサーバ | 生産計画、生産実績のデータ管理、及び生産ラインに 対しての生産指示を行うサーバ |

| 7 | 生産ライン | 製品の生産を行うために用いる設備 | |

| 8 | 保守端末(常時非接続) | 生産設備のメンテナンスに用いるPC | |

| 9 | SCADA | 生産ラインの生産状況の監視を行うPC | |

| 10 | AGV制御PC | AGVの運転計画を立案し、AGVを制御するPC | |

| 11 | AGV | 部材を運ぶ装置 | |

| 12 | 自動倉庫 | 部材の保管と入出庫を行う装置 | |

| 13 | 自動倉庫遠隔保守用サーバ | 設備ベンダー保守センタが自動倉庫をリモートから保守する際に利用するサーバ | |

| 14 | OA系サーバ | 事務用途で利用するサーバ。営業管理ツール、社内ワークフローシステム、ファイルサーバなどを想定 | |

| 15 | OA端末 | 事務用途で利用するPC | |

| 16 | データ | 生産計画 | 月次・週次・日次の生産計画 |

| 17 | 生産指示(生産機種・量) | 生産ラインで何を生産するかの指示。生産機種、生産量、対応するレシピなどの情報 |

出典: 経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」 PDF p23「表 3-11 主な構成要素(想定工場における例)」

業務の重要度

| 業務重要度レベル | 内容 |

|---|---|

| 大 |

|

| 中 |

|

| 小 |

|

出典: 経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」 PDF p22「【参考】表 3-9 業務の重要度(想定工場における例) 」

業務および保護対象の整理・評価ができたら、業務内容や業務重要度などを考慮しつつ、同等の水準のセキュリティ対策が求められる領域として、「ゾーン」を設定します。ゾーンで囲って業務・保護対象と紐づけることで、工場の機器やシステムも含めた全体像を俯瞰して可視化できるようになります。

ゾーンの定義例

出典: 経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン」 PDF p11「図 2-2 ゾーンの定義例」

ゾーン単位で、サイバー攻撃の脅威や生産・事業への影響、セキュリティ対策を検討していきます。もし特定のゾーンがサイバー攻撃を受けた際は、別のゾーンへ影響が及ぶことを抑止し、被害を最小限に食い止められるように検討することが可能になります。

ステップ2:セキュリティ対策の立案

ステップ2では、想定される脅威に対して、どのようなセキュリティ対策を取るべきかを検討・立案します。セキュリティ対策は大きく分けて、システム構成面と物理面の2つで検討・立案します。

システム構成面のセキュリティ対策では、「不正な装置・機器などを接続されないこと」「他のネットワークから不正なデータやプログラムが流入してこないこと・実行させないこと」「想定外・異常通信が発生していないこと」を目的に、ネットワーク機器、業務プログラムや利用サービスなどのチェック体制を検討・立案します。

物理面のセキュリティ対策は、自然災害や物理的な施設への侵入などの脅威に対しての対策です。生産設備・制御システムなどのある建物の構造、防火・防水の強化、電源設備・空調・水道設備・制御システムの施錠管理や入退室管理、バックアップなどについて検討・立案します。

ステップ3:セキュリティ対策の実施とPDCA

ステップ3では、セキュリティ対策を実施します。ただし、実際のサイバー攻撃を100パーセント除去する防御は難しいため、システム構成面/物理面でのセキュリティ対策に加えて、運用後のライフサイクル面の対策が重要となります。ライフサイクル面の対策とは、運用・管理面と維持・改善面のセキュリティ対策です。

運用・管理面のセキュリティ対策は、サイバー攻撃の早期発見と迅速に対処し被害を抑止するための運用、ID/PWなどのセキュリティ管理、サイバー攻撃に関する情報を共有して対処することを指します。

また、維持・改善面のセキュリティ対策では、従業員の定期的な教育や周知、最新のセキュリティ脅威や脆弱性の学習、サイバー攻撃発生時に適切に対応するためのルールや手順の理解や模擬訓練なども有効とされています。

なお、ライフサイクル面のセキュリティ対策のほかに、自社だけでなくサプライチェーンの対策も重要です。サプライチェーンの広がりとともに、セキュリティ対策が進んでいない外部企業がサイバー攻撃によって狙われる事例が増加しています。自社だけでなく、工場機器システムを提供するベンダーや機器メーカー、サプライチェーンや顧客も含めたセキュリティ対策を検討しましょう。

工場セキュリティガイドラインでは、サプライチェーンの調達・契約・開発・運用保守の4つの観点で、クラウド・汎用品・ソフトウェアを利用する際の留意事項も記載されています。

そして、セキュリティ対策全体を実行しながら、PDCAサイクルを回します。サイバー攻撃の手法は日々進化しています。ステップ3の後も、事業や環境、技術の変化等に応じて、セキュリティ対策の評価・改善、運用体制の普段の見直しが求められます。

工場セキュリティガイドラインにおけるセキュリティ対策の企画・導入ステップ

- ステップ3完了後、事業や環境及び技術の変化に応じて各ステップの⾒直しを行う

- ステップ1~3のサイクルを繰り返す

| ステップ | 概要 | ステップ詳細 |

|---|---|---|

| ステップ1 | 現状把握と業務・保護対象の整理 |

|

| ステップ2 | セキュリティ対策の立案 |

|

| ステップ3 | セキュリティ対策の実行とPDCA |

|

工場サイバーセキュリティ対策を進める3つのポイント

工場セキュリティガイドラインはとても詳しく書かれた手引きですが、いざサイバーセキュリティ対策を企画・実施しようとしても、なかなか前に進まないかもしれません。

工場セキュリティガイドラインの策定後、2024年には【別冊:スマート化を進める上でのポイント】(✳︎)も策定されています。これはDX化による「工場のスマート化」で留意すべき点や対策のポイントをまとめたものです。

✳︎参照:経済産業省「「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン【別冊:スマート化を進める上でのポイント】」を策定しました」

これらを参考にしてもセキュリティ対策の実践には難しさが伴います。そこで、セキュリティ対策を効果的に進めるための3つのポイントをご紹介します。

推進体制の明確化と経営層の協力

サイバーセキュリティ対策は、推進体制の明確化と経営層の協力が不可欠です。

一般的には工場の安定した稼働状況を維持したいため、生産を一時停止してセキュリティ対策ソフトを導入したり、システムを入れ替えて実装することが遅れがちになります。また、基幹システムの寿命が長く、古い設備が長く残りやすい現場の事情もあります。

なぜOTシステムの更新が遅れがちなのかは、ITシステムとの違いを対比するとわかりやすいでしょう。

ITシステムとOTシステムの違い

| ITシステム | OTシステム | |

|---|---|---|

| 重視するポイント: | 信頼性 | 可用性 |

| システムの再起動: | 比較的容易 | タイミングが非常に限られている |

| システムの更新: | 3〜5年ごと | 10〜20年ごと |

| 検証用環境: | ある | ない場合が多い |

ITシステムでは、情報の漏えいや侵害のない「信頼性」が重視されます。一方、OTシステムでは、365日24時間安定して稼働できる「可用性」が重視されます。

OTシステムは、メンテナンスやバージョンアップのタイミングが非常に限られます。10〜20年長期間にわたってシステムを更新しないまま、検証用の環境を持たないという場合も多くあります。

また、仮にOTシステムのセキュリティ対策を検討・企画しようとする場合でも、工場が「稼働中」か「更新間際」、あるいは「新設計画中」であるかによって状況が異なります。

工場が稼働中/更新間際/新設計画中によるセキュリティ対策での考慮

| 稼働中である場合 | 更新間際である場合 | 新設計画中である場合 |

|---|---|---|

|

|

|

高度な経営判断が求められる場合、経営層(CTO、CIO、CISO等)をはじめとした意思決定者にサイバーセキュリティ対策の必要性が浸透していないとまったく前に進みません。問題意識のある各部門の担当者が、経営層と適切なコミュニケーションを取っていくことが重要です。着実に工場セキュリティガイドラインをクリアできるように取り組んでいきましょう。

サプライチェーンのセキュリティ対策

サプライチェーンへのセキュリティ対策も重要です。工場のOTシステムに関わる納入機器や利用サービス、保守・運用を行うベンダーに必要なセキュリティ対策が実践されているかをチェックしましょう。不備がある場合は、サプライチェーンに対してセキュリティ対策を徹底するための教育が必要です。

また、工場を有する製造業は、日本国内だけでなくグローバルなビジネスを展開している企業も多く、サプライチェーンもグローバル化しています。セキュリティ対策においても、世界情勢を考慮や各国の法制度や標準規格・ガイドラインなどに準拠した対策を進める必要があります。

国際標準に準拠したOTセキュリティ対策は、企業の信頼性を担保するためにも重要です。セキュリティ対策を行っていないサプライチェーンとの取引がある企業は責任を問われ、顧客や取引先の信頼を失うことにもなりかねません。

インシデント発生時の対応計画

セキュリティ対策では、インシデントが発生した際の対応計画の準備は必須です。ただし、社内にセキュリティ対策の専門人材が不足している場合は、計画の検討・立案や、いざという時の実行は困難です。

このため、普段からセキュリティ人材を育成する取り組みが必要です。例えば、工場セキュリティガイドラインに示されている要件を満たすような研修プログラムがあると効果的ですが、自社内で策定・実施するには限界があります。そのような場合は、セキュリティ対策を専門とする外部のリソースを活用すると良いでしょう。

工場セキュリティ対策のリスクアセスメントの重要性

工場セキュリティガイドラインの概要とセキュリティ対策の進め方についてご紹介しました。

工場のセキュリティ対策の企画・実行は、自社のみならず、サプライチェーンも含めたネットワーク全体の状況を理解した上で、検討・立案することが重要ですが、サプライチェーンのグローバル化が進む中、日々巧妙化するサイバー攻撃に対処する事は困難を伴います。

IIJが提供する「IIJ Safous ZTA(セーファス)」は、日本国内だけでなく、グローバル企業にも最適なゼロトラストセキュリティを統合的に実現するサービスです。工場・製造業におけるサイバーセキュリティ対策をご検討なら、ぜひ参考にしてみてください。

IIJ Safous ZTA - ゼロトラスト・セキュリティに基づいたセキュアアクセスサービス

工場のセキュリティ対策でお悩みの際は、ぜひIIJまでお気軽にお問い合わせください。